El phishing es un tipo de ataque cibernético en el que un actor malintencionado se presenta como una entidad o empresa de buena reputación para engañar a las personas y recopilar su información confidencial; como detalles de tarjetas de crédito, nombres de usuario, contraseñas, etc. Dado que el phishing implica manipulación psicológica y se basa en fallas humanas se considera un tipo de ataque de ingeniería social.

Normalmente, los ataques de phishing utilizan correos electrónicos fraudulentos que convencen al usuario de ingresar información confidencial en un sitio web fraudulento. Estos correos electrónicos suelen solicitar al usuario que restablezca su contraseña o que confirme la información de su tarjeta de crédito; lo que lleva a un sitio web falso que se parece mucho al original. Los principales tipos de phishing son clon phishing, spear phishing y pharming.

Los ataques de phishing también se están utilizando dentro del ecosistema de criptomonedas; donde los actores malintencionados intentan robar Bitcoin u otras monedas digitales de los usuarios. Por ejemplo, un atacante puede hacer esto falsificando un sitio web real y cambiando la dirección de su billetera a la suya; dando a los usuarios la impresión de que están pagando un servicio legítimo cuando, en realidad, su dinero está siendo robado.

¿Cuáles son los Tipos de Phishing?

Existen muchos tipos diferentes de phishing y, por lo general, se clasifican de acuerdo con el objetivo y el vector de ataque. A continuación enumeramos algunos ejemplos comunes.

Clone Phishing

Un atacante utilizará un correo electrónico legítimo enviado previamente y copiará su contenido en uno similar que contenga un enlace a un sitio malicioso. El atacante podría entonces afirmar que este es un enlace actualizado o nuevo, tal vez indicando que el anterior ha caducado.

Spear Phishing

Este tipo de ataque se enfoca en una persona o institución, generalmente reconocida por otros. Un ataque Spear es más sofisticado que otros tipos de phishing porque está perfilado. Esto significa que el atacante primero recopila información sobre la víctima; y luego, basándose en estos datos, construye un mensaje cuya tarea principal es convencer a la víctima de que visite un sitio web malicioso o descargue un archivo malicioso.

Pharming

Un atacante envenenará un registro DNS que, en la práctica, redirigirá a los visitantes de un sitio web legítimo a uno fraudulento que el atacante haya realizado de antemano. Este es el más peligroso de los ataques porque los registros DNS no están bajo el control del usuario; lo que hace que el usuario no pueda defenderse.

Whaling

Una forma de phishing que se dirige a personas ricas e importantes, como los directores ejecutivos y los funcionarios gubernamentales.

Spoofing de Correo Electrónico

Los correos electrónicos de phishing generalmente simulan comunicaciones de compañías o personas legítimas. Los correos electrónicos de suplantación de identidad (phishing) pueden presentar a las víctimas desconocidas enlaces a sitios maliciosos; donde los atacantes recopilan credenciales de inicio de sesión y PII utilizando páginas de inicio de sesión disfrazadas de manera inteligente. Las páginas pueden contener troyanos, keyloggers y otros scripts maliciosos que roban información personal.

Redirecciones de Sitios Web

Las redirecciones de sitios web envían a los usuarios a diferentes URLs a las que el usuario pretende visitar. Los actores que explotan vulnerabilidades pueden insertar redirecciones e instalar malware en las computadoras de los usuarios.

Typosquatting

Typosquatting dirige el tráfico a sitios web falsificados que utilizan ortografías en idiomas extranjeros, errores ortográficos comunes o variaciones sutiles en el dominio de nivel superior. Los phishers utilizan dominios para imitar las interfaces legítimas del sitio web, aprovechando a los usuarios que escriben erróneamente o malinterpretan la URL.

Watering Hole

En un ataque de Watering hole, los phishers perfilan a los usuarios y determinan los sitios web que frecuentan. Los phishers exploran estos sitios en busca de vulnerabilidades y, si es posible, inyectan scripts maliciosos diseñados para dirigirse a los usuarios la próxima vez que visiten ese sitio.

Suplantación de Identidad y Sorteos

La suplantación de identidad de figuras influyentes en las redes sociales es otra técnica empleada en los planes de phishing. Los phishers pueden hacerse pasar por líderes clave de las empresas y, con la audiencia que eso implica, pueden anunciar sorteos o participar en otras prácticas engañosas. Las víctimas de este engaño pueden incluso ser atacadas individualmente a través de procesos de ingeniería social dirigidos a encontrar usuarios crédulos.

Los actores pueden hackear cuentas verificadas y modificar los nombres de usuario para hacerse pasar por una figura real, mientras mantienen el estado verificado. Es más probable que las víctimas interactúen y proporcionen información de carácter personal a figuras aparentemente influyentes; lo que crea una oportunidad para que los phishers exploten su información. Recientemente, los phishers se dirigen en gran medida a plataformas como Slack, Discord y Telegram para los mismos propósitos; falsificando chats, haciéndose pasar por personas e imitando servicios legítimos.

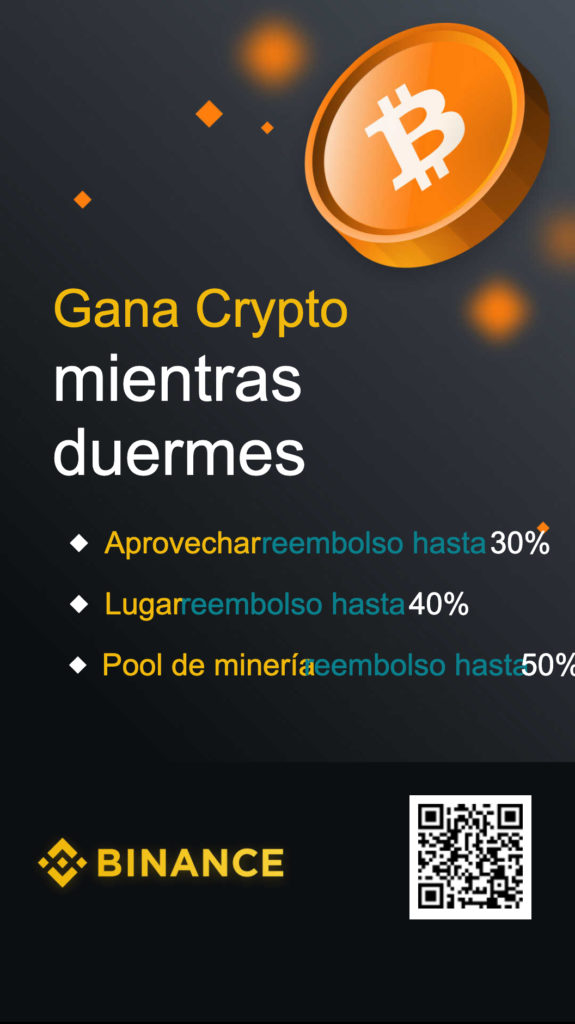

Anuncios

Los anuncios pagados son otra táctica utilizada para el phishing. Estos anuncios (falsos) utilizan dominios que los atacantes han tipificado y pagado para que hayan aumentado los resultados de búsqueda. Los sitios pueden incluso aparecer como un resultado de búsqueda superior en búsquedas de empresas o servicios legítimos, como Binance. Los sitios a menudo se utilizan como un medio para buscar información confidencial; que puede incluir las credenciales de inicio de sesión de sus cuentas de trading.

Aplicaciones Maliciosas

Los phishers también pueden usar aplicaciones maliciosas como un vector para inyectar malware que controla su comportamiento o roba información confidencial. Las aplicaciones pueden presentarse como rastreadores de precios, carteras y otras herramientas relacionadas con la criptografía; que tienen una base de usuarios predispuestos a tradear y poseer criptomoneda.

Phishing por Texto y Voz

El phishing por SMS, una forma de phishing basada en mensajes de texto y vishing, el equivalente de voz / teléfono; son otros medios por los cuales los atacantes intentan adquirir información personal.

Phishing vs Pharming

Aunque algunos consideran el pharming como un tipo de ataque de phishing, se basa en un mecanismo diferente. La principal diferencia entre el phishing y el pharming es que el phishing requiere que la víctima cometa un error; mientras que el pharming solo requiere que la víctima intente acceder a un sitio web legítimo que tuvo su registro de DNS comprometido por el atacante.

¿Cómo Prevenir el Phishing?

- Sé cauteloso: Tu mejor defensa para protegerte contra el phishing es pensar críticamente sobre los correos electrónicos que recibe. ¿Esperabas recibir un correo electrónico de alguien sobre el tema en cuestión? ¿Sospechas que la información que está buscando esa persona no es su verdadero asunto? Si tienes alguna duda, haz todo lo posible para ponerte en contacto con el remitente a través de un medio diferente.

- Revisa el contenido: puedes escribir parte del contenido (o la dirección de correo electrónico del remitente) en un motor de búsqueda para verificar si hay algún registro de ataques de suplantación de identidad que haya utilizado ese método específico.

- Prueba otros medios: Si crees que recibes una solicitud legítima para confirmar las credenciales de tu cuenta para una empresa que te es familiar, intenta hacerlo a través de diferentes medios en lugar de hacer clic en el enlace dentro del correo electrónico.

- Revisa la URL: desplázate sobre el enlace, sin hacer clic en él, para verificar si comienza con HTTPS y no solo con HTTP. Ten en cuenta, sin embargo, que esto solo no es una garantía de que el sitio sea legítimo.

- No compartas tus claves privadas: nunca entregues la clave privada a tu cartera de Bitcoin; y presta atención para determinar si el producto y el vendedor al que está a punto de otorgarle cualquier criptomoneda es legítimo. La diferencia entre tratar con cripto y no con una tarjeta de crédito es que no existe una autoridad central para disputar un cargo si nunca recibió el bien o servicio acordado. Esta es la razón por la que uno debe ser especialmente cuidadoso cuando se trata de transacciones de criptomonedas.

Conclusión

El phishing es una de las técnicas de ataque cibernético más difundidas y comunes. Si bien los filtros de correo electrónico de los servicios principales hacen un buen trabajo para filtrar las falsificaciones de mensajes reales; uno debe ser cuidadoso y mantener la última línea de defensa. Ten cuidado con cualquier intento de obtener información confidencial o privada de ti. Si es posible, siempre confirma a través de otro medio de comunicación que el remitente y la solicitud son legítimos.

Evita hacer clic en los enlaces en correos electrónicos sobre incidencias de seguridad y navega a la página web según tus propios términos, al mismo tiempo que tienes que estar atento al HTTPS al comienzo de la URL. Finalmente, ten especial cuidado con las transacciones de criptomonedas ya que no hay manera de revertirlas en caso de que el comerciante se mantenga al final del trato. Guarda siempre tus claves privadas y contraseñas privadas y nunca des ninguna confianza por sentado.

1 comentario en «¿Qué es el Phishing?»